随着汽车智能化、网联化程度的飞速提升,智能网联汽车已从传统的机械产品演变为集数据采集、通信互联、智能决策于一体的复杂移动智能终端。这一转变在带来便利与创新的也使其面临前所未有的网络安全威胁。攻击面从物理层、通信层延伸至应用软件和云端服务,软件作为车辆功能与服务的核心载体,其安全性已成为整个产业发展的基石。因此,一套贯穿软件全生命周期的网络安全开发解决方案至关重要。

一、核心理念:安全左移与持续防护

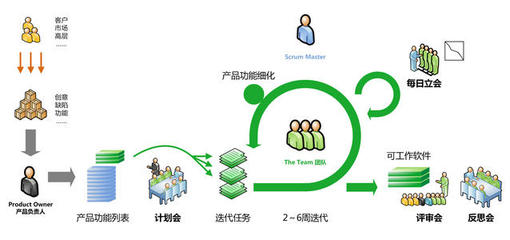

解决方案的核心在于将网络安全防护的起点“左移”至软件开发的初始阶段,即从需求分析与架构设计开始,就将安全视为内生属性而非外部附加功能。这要求建立“安全开发生命周期”模型,将安全活动(如威胁建模、安全编码、渗透测试)无缝集成到需求、设计、编码、测试、发布、运维的每一个环节。安全防护必须是持续、动态的,能够通过OTA升级应对新发现的漏洞和威胁。

二、软件开发全生命周期的关键安全实践

- 需求与设计阶段:威胁建模与安全架构

- 威胁建模: 使用STRIDE等方法论,系统性地识别车载软件(包括车控、信息娱乐、T-Box、网关等)可能面临的威胁(如欺骗、篡改、信息泄露等),评估风险并确定防护优先级。

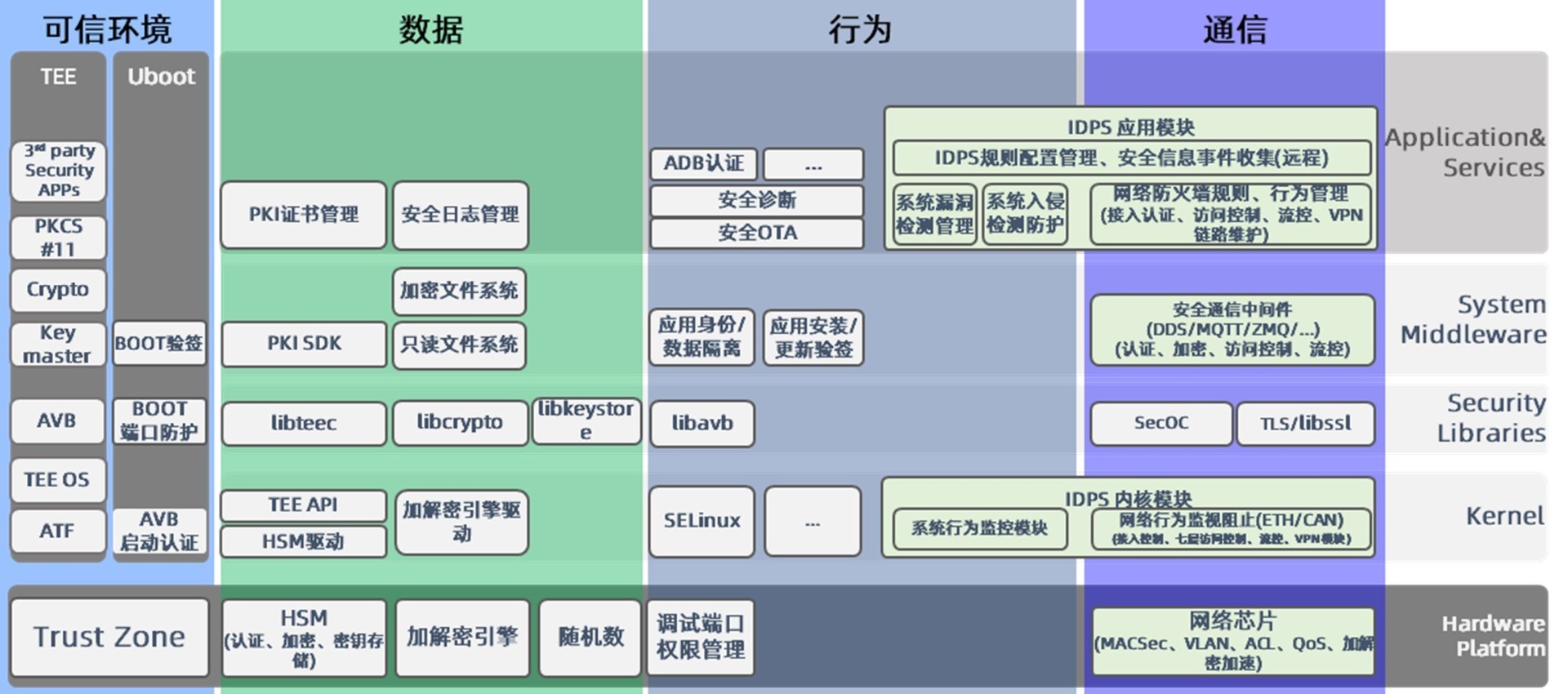

- 安全架构设计: 遵循最小权限、纵深防御、零信任等原则。关键措施包括:

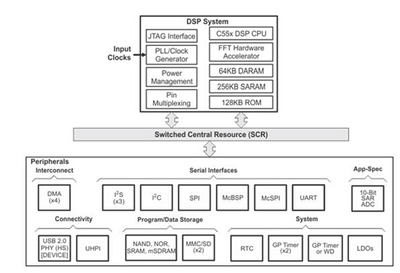

- 基于硬件的安全隔离: 利用车载MCU/SoC的硬件安全模块(如HSM)和虚拟化技术,实现不同安全等级功能域(如动力域、车身域、信息娱乐域)之间的强隔离。

- 安全的通信中间件: 采用如SOME/IP、DDS等具备内置认证、加密机制的通信框架,确保车内网络(CAN、以太网)及车云通信的安全。

- 安全的服务接口与API设计: 对所有对外(如App、云端)和对内(跨域)的服务接口进行严格的访问控制与输入验证。

- 开发与实现阶段:安全编码与组件管理

- 安全编码规范: 制定并强制执行针对C/C++、AUTOSAR CP/AP等车载常用语言和平台的安全编码规范,避免缓冲区溢出、整数溢出、格式化字符串等常见漏洞。

- 安全库与密码学: 使用经过验证的、符合国密或国际标准的密码学库(用于身份认证、数据加密、数字签名),并确保密钥的安全存储与管理(依托HSM)。

- 软件物料清单与第三方组件管理: 建立和维护所有软件组件的SBOM,持续扫描第三方库和开源组件的已知漏洞(CVE),并建立快速的漏洞修复与更新流程。

- 测试与验证阶段:自动化安全测试与渗透测试

- 静态应用安全测试: 在代码提交阶段,使用SAST工具自动化扫描源代码,发现潜在的安全缺陷。

- 动态应用安全测试与模糊测试: 在集成测试阶段,使用DAST工具和模糊测试工具,对车载软件的接口、协议、文件解析器等进行异常输入测试,挖掘运行时漏洞。

- 渗透测试与红队演练: 在发布前,由专业安全团队模拟真实攻击者,对整车或特定ECU软件进行黑盒/灰盒渗透测试,评估整体防护有效性。

- 发布与运维阶段:安全监控与应急响应

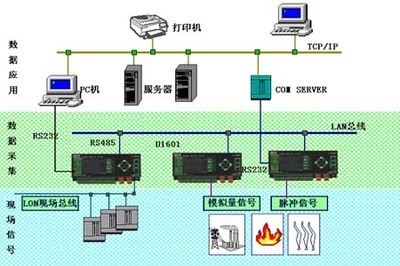

- 安全事件监控与入侵检测: 在车载软件中部署轻量级的安全代理或利用现有ECU日志,构建车内异常行为检测能力(如异常CAN消息、非授权诊断请求),并与安全运营中心联动。

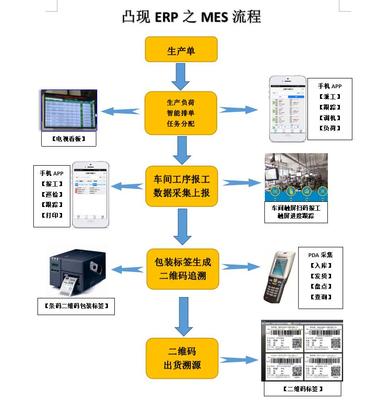

- 安全的OTA升级机制: 确保升级包从生成、传输到安装的全过程经过完整性校验和强加密签名,防止中间人攻击和恶意固件刷写。

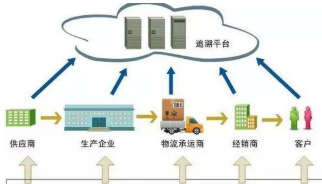

- 漏洞管理与应急响应: 建立包含漏洞收集、分析、修复、发布补丁(通过OTA)的闭环管理流程,确保在发现漏洞后能快速响应。

三、支撑体系:流程、标准与组织

- 流程与标准: 将上述实践制度化,形成企业的网络安全开发流程,并积极对标国际(如ISO/SAE 21434道路车辆网络安全工程)和国内相关标准。

- 工具链集成: 构建集成SAST、DAST、SBOM管理、漏洞扫描等工具的自动化安全开发与运维平台。

- 人员与组织: 培养和配备具备汽车与安全双重知识的专业人才,明确开发团队、安全团队、项目管理团队在SDL中的职责。

****

智能网联汽车的网络安全是一场没有终点的马拉松。聚焦于软件开发的网络安全解决方案,是通过系统性的工程方法,将安全能力“编织”进软件的每一行代码和每一个架构决策中。这不仅是为了满足法规合规的刚性要求,更是为了在数字化浪潮中赢得用户信任、保障生命财产安全的根本所在。只有构建起从芯片到云端的、以安全软件为核心的纵深防御体系,智能网联汽车才能真正驶向安全、可靠的未来。